巧妙化するハッカーのサイバー攻撃から企業を守る!最新セキュリティインシデントの実態と対策ガイド

この記事のポイント

- ランサムウェア被害は中小企業が約3分の2、復旧費用1,000万円以上が59%で経営への影響は甚大

- 二重脅迫型ランサムウェアなど手口が巧妙化、VPN機器の脆弱性を狙った攻撃が急増

- ctcの多層防御サービスで入口対策と復旧対策を実現、24時間365日体制で企業を守る

2025年はオフィス用品大手や飲料メーカー大手など日本企業が相次いでランサムウェア被害に遭い、事業継続に深刻な影響を与えました。もはや「うちは狙われない」「大企業だけの問題」という認識は通用しない時代となっています。

ハッカーによるサイバー攻撃の手口は日々巧妙化し、従来のセキュリティ対策だけでは防ぎきれない現実に直面しています。被害を防ぐには攻撃の実態を正しく理解し、多層的な防御体制を構築することが不可欠です。

本記事では、最新のセキュリティインシデント(サイバーインシデント)の実態と、ctcが提供する多層防御サービスについて解説します。

目次

- セキュリティインシデントとは?

- セキュリティインシデントの発生原因と2025年最新動向

- 法人最大の脅威。ランサムウェアというマルウェア被害の実態

- 巧妙化するハッカーのサイバー攻撃に備える!APT攻撃から最新ランサムウェアまで

- 大手企業も病院も標的に!近年発生したランサムウェア被害の国内事例

- セキュリティインシデントがもたらすリスク

- 今すぐ実践すべき多層防御によるセキュリティインシデント対策

- 【入口対策】脅威の侵入を水際でブロック「ctc マネージドセキュアゲートウェイ」

- 【復旧対策】ランサムウェアに負けないデータ保護「ctc マネージドクラウドセキュアバックアップ」

- 【内部対策】なりすましを防ぐ認証強化「IDaaS」で多要素認証を実現

- セキュリティ対策を成功に導くctcの包括的サポート

セキュリティインシデントとは?

セキュリティインシデントとは、情報システムの機密性・完全性・可用性を脅かす事象や事故の総称です。マルウェア感染、不正アクセス、情報漏えい、DDoS攻撃によるサービス停止など、企業の情報資産に悪影響を及ぼすあらゆる事態が該当します。

近年は特にランサムウェアによる被害が急増。企業規模を問わず、深刻な脅威となっているのが現状です。

セキュリティインシデントの発生原因と2025年最新動向

セキュリティインシデントの発生原因は、外部攻撃(ランサムウェア、不正アクセス)、内部要因(従業員の不正、ヒューマンエラー)、システム要因(脆弱性、設定ミス)など多岐にわたります。なかでも警察庁データが示すように、法人におけるランサムウェア被害は極めて高い水準で推移。その被害の深刻度は、ほかの脅威と比較しても際立っています。

以下、最新のデータと攻撃手口から、企業が最も警戒すべき脅威の実態を解説します。

法人最大の脅威。ランサムウェアというマルウェア被害の実態

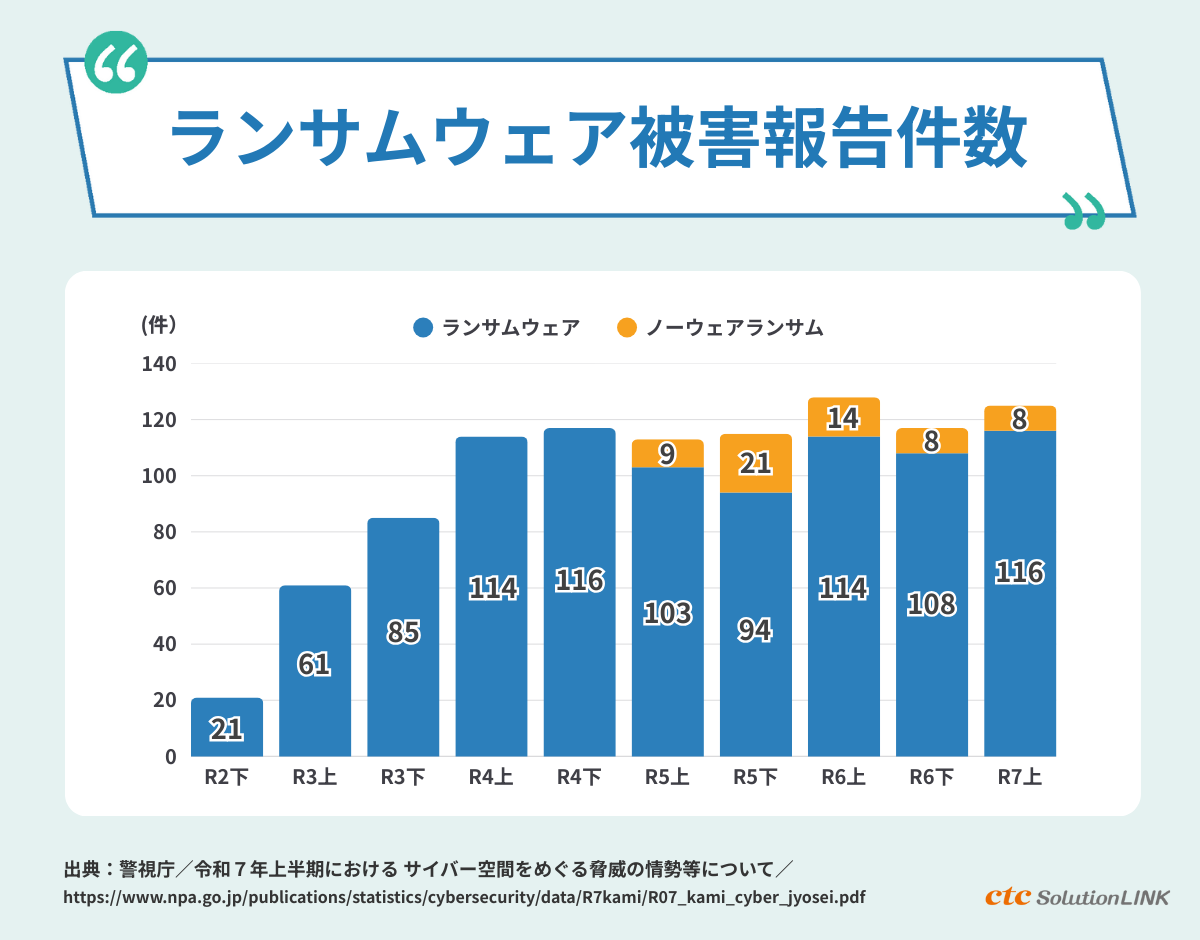

▼警視庁/令和7年上半期における サイバー空間をめぐる脅威の情勢等について

警察庁「令和7年上半期におけるサイバー空間をめぐる脅威の情勢等について」によると、悪意のあるソフトウェアであるマルウェアの一種、ランサムウェアによる被害は116件で半期として過去最多タイを記録しました。被害企業の内訳では、中小企業が77件で約3分の2を占め、件数・割合ともに過去最多となっています。

侵入経路の大半はVPN機器とリモートデスクトップ。VPN機器のアップデート未対応やテレワーク環境の脆弱性が標的となっているのが特徴です。RaaS(Ransomware as a Service)による攻撃者の裾野拡大が、対策が手薄な中小企業の被害増加の要因となっています。

巧妙化するハッカーのサイバー攻撃に備える!APT攻撃から最新ランサムウェアまで

サイバー犯罪者やハッカー集団の手口は年々巧妙化し、従来の対策では防ぎきれない新たな脅威が次々と登場しています。企業を狙うハッカー攻撃とは、政治・軍事・経済目的のAPT攻撃(国家が関与するケースも多い、高度で執拗な標的型攻撃)のような長期的な諜報活動から、金銭目的のランサムウェア攻撃まで多岐にわたります。

なかでも近年、日本企業に最も深刻な被害をもたらしているのがランサムウェアとその関連攻撃です。ここでは、企業が特に警戒すべき4つの攻撃手法について詳しく見ていきましょう。

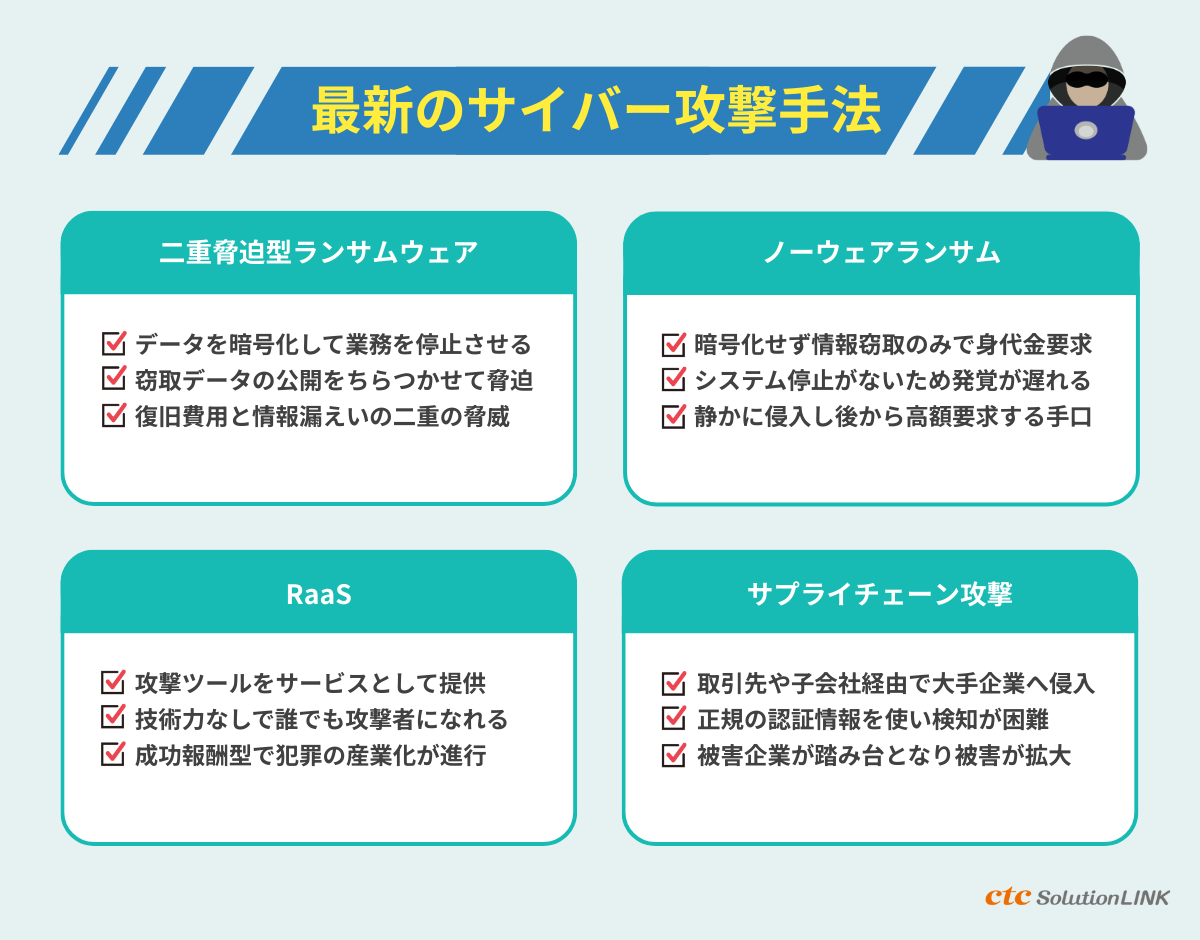

二重脅迫型ランサムウェア

従来のデータ暗号化に加え、窃取したデータの公開をちらつかせて身代金を要求する手口です。支払いを拒否すると、機密情報や顧客データをダークウェブで公開すると脅迫。被害企業は復旧費用と情報漏えいの二重の脅威に直面することになります。

ノーウェアランサム

データの暗号化を行わず、窃取した情報のみで脅迫する新たな手口が登場しています。システム停止による業務影響がないため、被害に気づくのが遅れるケースも少なくありません。静かに情報を盗み出し、後から高額な身代金を要求してくるのが特徴です。

RaaS(Ransomware as a Service)の脅威

ランサムウェアの攻撃ツールやインフラをサービスとして提供するビジネスモデルが台頭。技術力のない犯罪者でも簡単に攻撃を実行できるため、攻撃者が急増しています。攻撃の成功報酬を開発者と実行者で分配する仕組みで、犯罪の産業化が進行しているのが現状です。

サプライチェーン攻撃

大手企業を直接狙うのではなく、セキュリティ対策が比較的手薄な取引先や子会社、グループ企業を経由して侵入する攻撃手法です。攻撃者はまず中小規模の関連企業に侵入し、そこで入手した正規の認証情報やVPN接続情報を使って、最終的なターゲットである大手企業のシステムに到達します。

この手法の恐ろしさは、正規のアクセス経路を使うため検知が極めて困難な点にあります。さらに、最初に被害を受けた企業が意図せず「踏み台」となり、取引先全体に被害を拡大させる加害者となってしまうリスクも。サプライチェーン全体でのセキュリティ強化が急務となっています。

大手企業も病院も標的に!近年発生したランサムウェア被害の国内事例

2024年から2025年にかけては日本を代表する企業から医療機関まで、業種・規模を問わず大規模なランサムウェア攻撃が相次いで発生しました。いずれも事業継続に深刻な影響を与え、社会インフラの脆弱性を露呈する結果となっています。以下、実際に発生した4つの事例から、サイバー攻撃の深刻さと対策の重要性を見ていきましょう。

事例1:出版・エンターテインメント企業への大規模攻撃(2024年)

ロシア系ハッカー集団「BlackSuit」によりデータセンター内のサーバーがランサムウェア攻撃を受け、グループ全体のシステムが停止。動画配信サービスをはじめ、出版事業の製造・物流機能も長期間にわたり影響を受ける事態に。従業員のアカウント情報が窃取されたことにより、社内ネットワークへの侵入を許してしまいました。約25万人以上の個人情報(取引先、従業員、教育機関の在校生・卒業生など)が流出し、企業情報も含めて外部漏えいが確認されています。業績への影響も甚大で、システム復旧と再発防止に向けた対応が続いています。

事例2:オフィス用品通販大手の物流システム停止(2025年)

サイバー犯罪グループ「RansomHouse」によるランサムウェア攻撃で、主力物流センターの入出荷業務が完全停止。サーバーへの不正アクセスにより、事業所向けEC・個人向けECの顧客からの問い合わせ情報、商品仕入れ先の登録情報などの一部ファイルが外部流出。会社名、担当者名、メールアドレス、電話番号などの情報が含まれていました。グループ会社の物流支援サービス「3PL(サードパーティ・ロジスティクス)」も影響を受け、サプライチェーン全体に波及しました。

事例3:飲料メーカー大手の受注・出荷業務への影響(2025年)

ランサムウェアグループ「Qilin(キリン)」による攻撃で、国内グループ各社の基幹システムが停止。受注・出荷業務、コールセンター業務など広範囲にわたる業務が影響を受けました。被害を最小限にとどめるためシステムの遮断措置を実施。その後の調査で情報漏えいの可能性を示す痕跡が確認され、インターネット上でも流出した疑いのある情報を確認しています。緊急事態対策本部を設置し、手作業での受注・出荷を部分的に開始したものの、完全復旧には相当な時間を要しました。

事例4:地方独立行政法人の県立精神科医療機関への大規模攻撃(2024年)

精神科医療を専門とする県立の医療機関がランサムウェアによる攻撃を受け、電子カルテをはじめとする院内システムが被害を受けました。法人内の診療所を含む全カルテが閲覧できなくなるなど、診療業務に大きな影響が発生。その後の調査で、一部情報の漏えいも確認されています。医療機関への攻撃は人命に関わるシステムの停止を引き起こすため、社会的影響が極めて深刻。再発防止とセキュリティ対策強化に向けた取り組みが続いています。

セキュリティインシデントがもたらすリスク

セキュリティインシデントは単なるシステム障害では済まず、企業経営に深刻な影響を与えます。金銭的損失から信頼失墜まで、多面的なリスクについて詳しく解説します。

甚大な金銭的損失

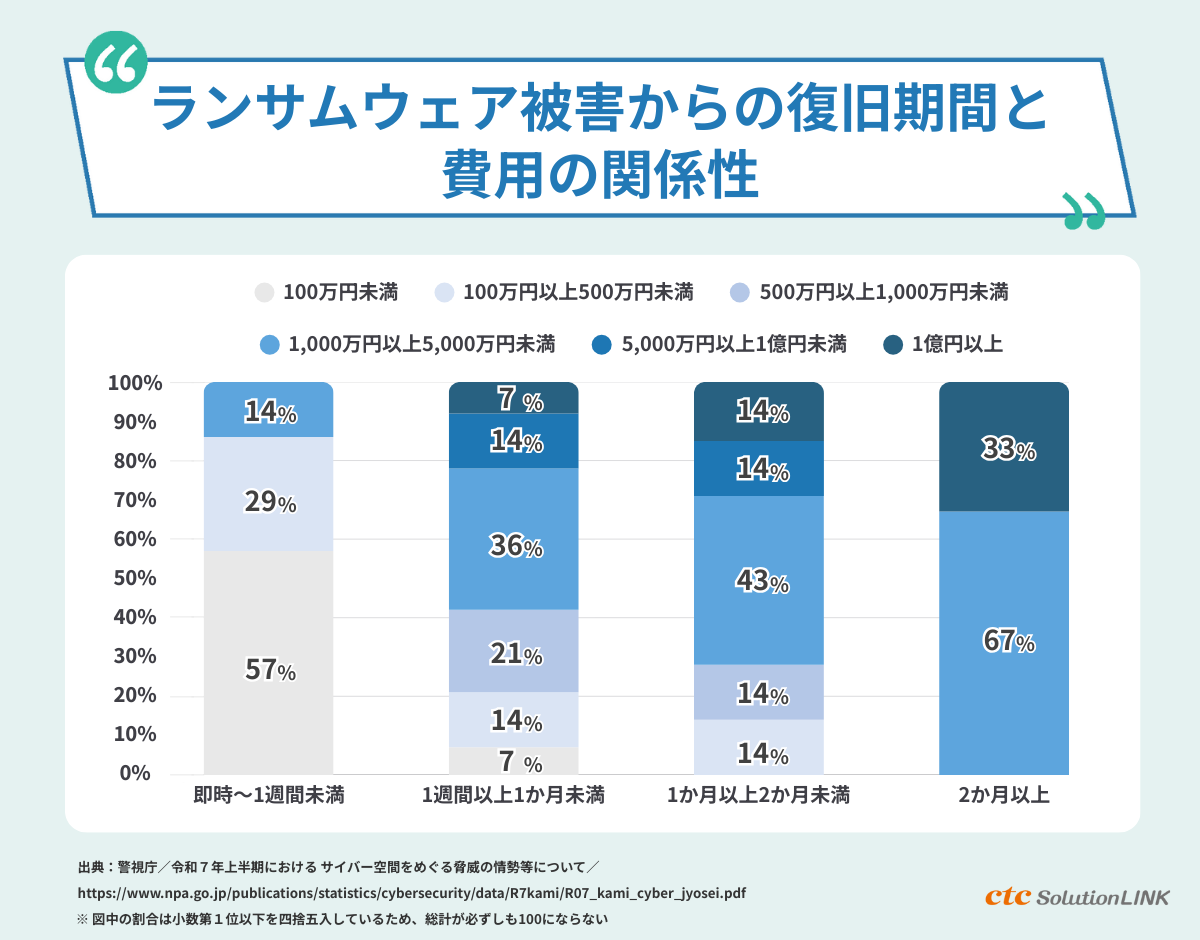

▼警視庁/令和7年上半期における サイバー空間をめぐる脅威の情勢等について

ランサムウェア被害の復旧費用について、全回答を集計すると「1,000万円以上」が59%を占め、前年の50%から大幅増加しています。この数値は、青色系の上位層(1,000万円以上5,000万円未満、5,000万円以上)の全体平均を示したもの。復旧期間と費用には明確な相関関係があり、期間が長期化するほど高額化する傾向が顕著です。

特に復旧期間が「2か月以上」の場合、すべての組織が1,000万円以上の費用を要しているのが現状。中小企業の年間売上高は平均約2.1億円であり、1,000万円は売上高の4%以上に相当します。

直接的な復旧費用に加え、業務停止による機会損失、取引先への補償も発生。サイバー保険に加入していても、免責事項により全額補償されないケースが多く、経営への影響は深刻です。

事業継続性への影響

ランサムウェア被害により、多くの企業で復旧に長期間を要しています。基幹システムの停止により、受発注、生産、物流などすべての業務がストップ。物流センターが機能停止すれば、顧客への商品供給が完全に途絶える事態となります。

取引先への納期遅延により、契約解除や損害賠償請求のリスクも発生。従業員の業務が停止しても人件費は発生し、キャッシュフローが悪化します。長期化すれば資金繰りに窮し、最悪の場合は倒産に至るケースもあるでしょう。

信頼とブランドイメージの毀損

個人情報漏えいにより顧客からの信頼を一瞬で失い、解約や取引停止が相次ぐ事態に。SNSでの情報拡散により、企業イメージは急速に悪化します。

「セキュリティ対策が甘い企業」というレッテルが貼られ、新規取引にも悪影響を及ぼすことも。信頼回復には数年単位の時間と莫大なコストが必要となります。優秀な人材の流出や採用難など、人事面でも深刻な影響が発生するのが実情です。

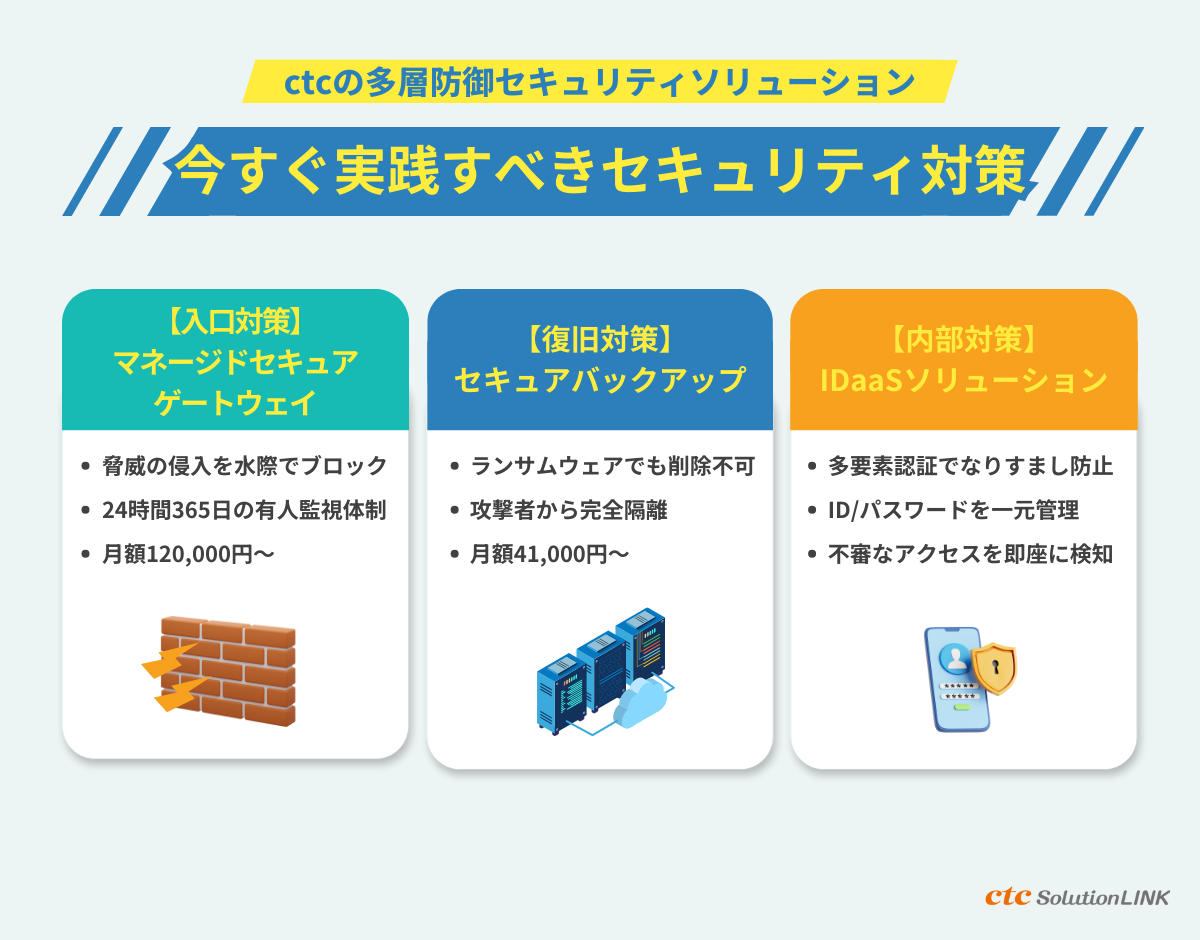

今すぐ実践すべき多層防御によるセキュリティインシデント対策

巧妙化するサイバー攻撃に対し、単一の対策では防御は不可能です。「入口・内部・出口・復旧」の各段階で対策を講じる多層防御が不可欠となっています。ここでは、ctcのセキュアゲートウェイで入口を守り、IDaaSで内部の認証を強化し、セキュアバックアップで復旧に備える包括的な対策を解説します。

【入口対策】脅威の侵入を水際でブロック「ctc マネージドセキュアゲートウェイ」

VPN機器やリモートデスクトップからの侵入が大半を占める現状、入口対策は最重要となります。ctcのマネージドセキュアゲートウェイは、UTM市場シェアNo.1のFortiGateを採用。マルウェア、不正アクセス、フィッシングなど多様な脅威をまとめて防御します。

24時間365日の有人監視により、ゼロデイ攻撃にも迅速に対応。VPN接続時の多要素認証機能で、認証情報の窃取による侵入を防止します。さらに、SSLインスペクション機能により、暗号化通信に潜む脅威も検知・ブロック。月額120,000円(税込132,000円)~で、専門知識不要のマネージドサービスとして提供しています。

脅威の侵入を24時間365日ブロック│マネージドセキュアゲートウェイ

UTM機器の運用から障害対応まで、すべてctcの専門スタッフが対応。企業のネットワークを多様な脅威から守ります。

【復旧対策】ランサムウェアに負けないデータ保護「ctc マネージドクラウドセキュアバックアップ」

ランサムウェア被害からの迅速な復旧には、攻撃者がアクセスできないバックアップが必須です。ctcのセキュアバックアップは、ランサムウェア対策に特化した3つの機能を標準搭載しています。

イミュータブル(不変性)機能でデータを確実に保護

独自のファイルシステムによりバックアップデータの削除・改ざんを防止。リストア時にデータの同一性を検証し、不正な変更を検知します。

エアギャップ(アクセス分離)による完全な隔離環境

外部からのアクセスを制御し、バックアップデータへの不正アクセスを遮断。データは直接アクセス不能な最終保存先に取り込まれ、安全性を確保します。

攻撃検知機能で被害を最小限に

不審なソフトウェアの痕跡やデータの暗号化を検知。過去にさかのぼって被害範囲を調査し、迅速な復旧を支援します。最小300GBから利用可能、月額41,000円(税込45,100円)~で導入できます。

ランサムウェアからデータを確実に守る│マネージドクラウドセキュアバックアップ

ランサムウェア対策に特化したバックアップサービス。イミュータブル・エアギャップ・攻撃検知の3つの機能で、移行後のデータも確実に保護します。

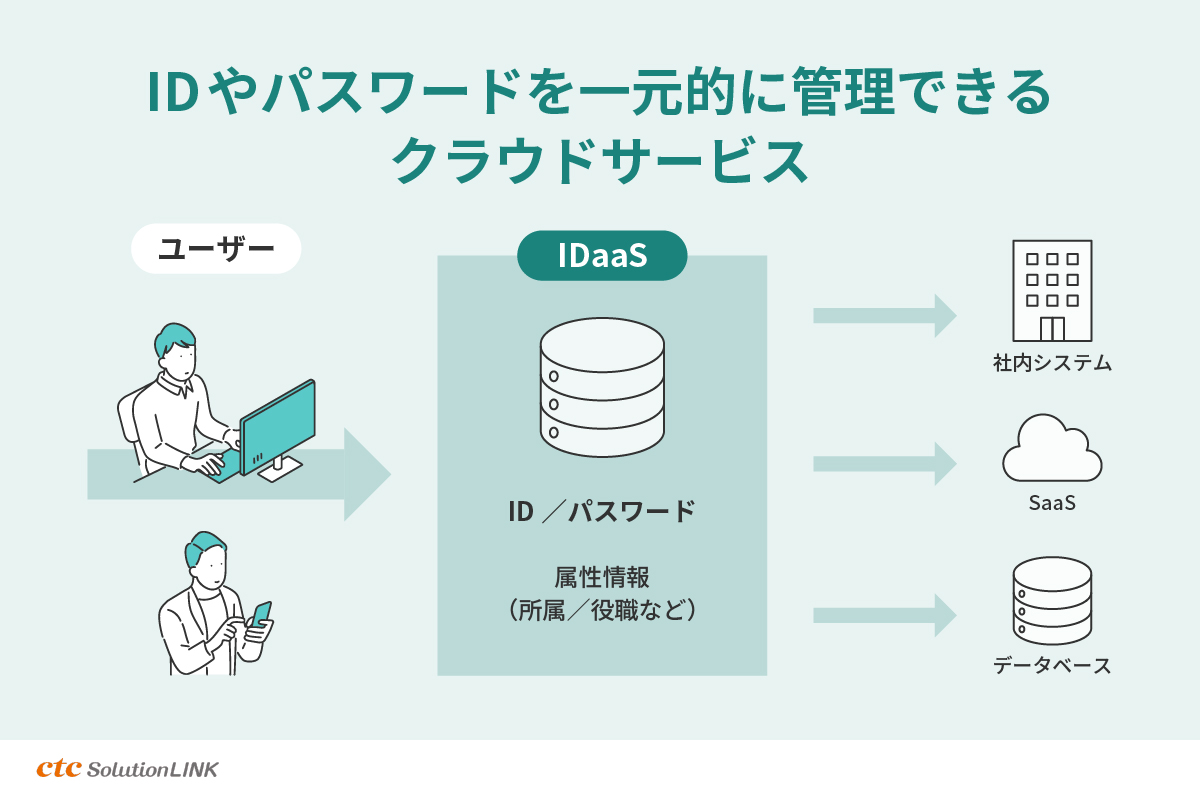

【内部対策】なりすましを防ぐ認証強化「IDaaS」で多要素認証を実現

フィッシングや認証情報の窃取による不正アクセスが急増する中、ID管理の重要性が高まっています。単純なパスワードだけでは、もはや企業の情報資産を守ることは不可能です。

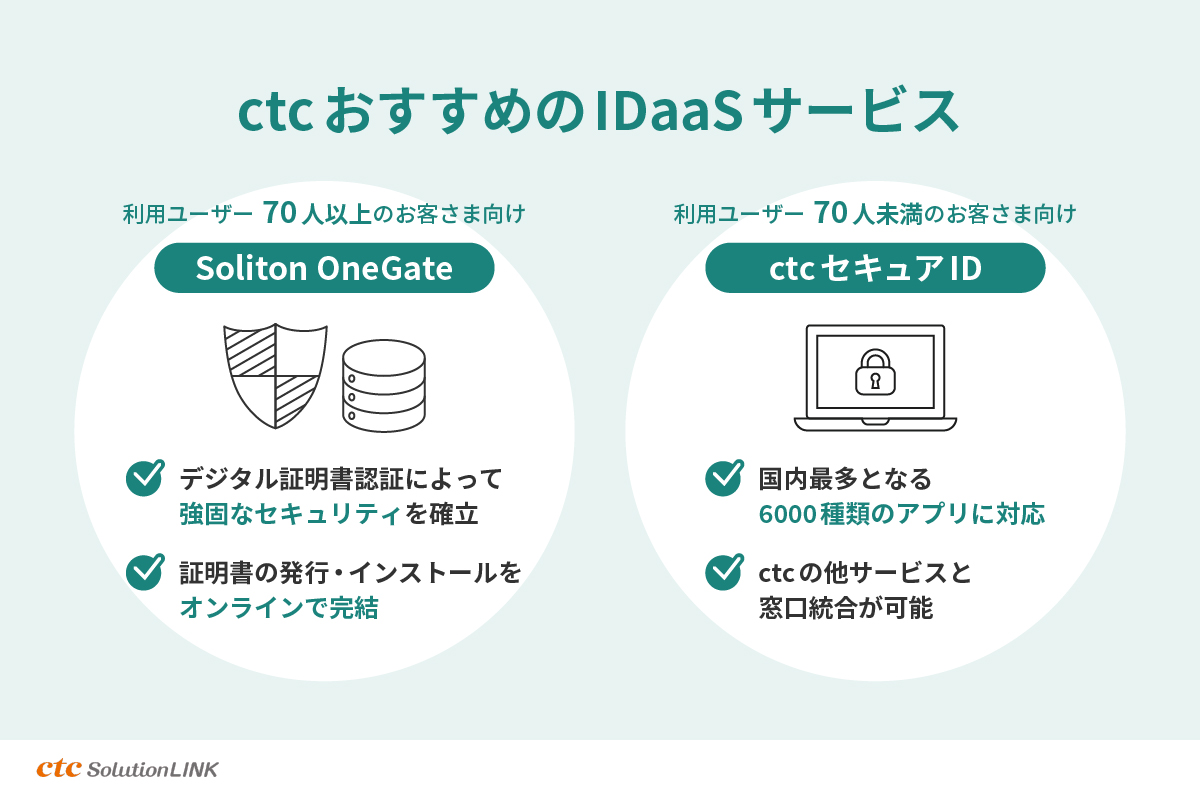

IDaaSによる多要素認証の導入で、なりすましによる侵入リスクを大幅に低減。すべてのシステムへのアクセスを一元管理し、不審なログイン試行を即座に検知します。ctcでは企業規模に応じた最適なIDaaSソリューションを提供しています。

ID/パスワード管理を一元化して内部脅威を防ぐ│IDaaSソリューション

多要素認証とシングルサインオンで、利便性とセキュリティを両立。詳しい導入方法やサービスの選び方はこちらの記事をご覧ください。

セキュリティ対策を成功に導くctcの包括的サポート

2025年の相次ぐランサムウェア被害は、セキュリティ対策の緊急性を物語っています。被害企業の約3分の2が中小企業という現実は、もはや規模や業種を問わない脅威であることを示しています。対策の遅れは致命的な結果を招くため、今すぐ行動を起こすことが不可欠です。

まずは自社のセキュリティ現状を把握し、VPN機器の脆弱性確認、バックアップ体制の見直し、ID管理・認証強化の検討から着手しましょう。ctcなら、入口対策のセキュアゲートウェイ、内部対策のIDaaS、復旧対策のセキュアバックアップまで、多層防御をワンストップで提供します。

24時間365日の有人監視体制と通信事業者ならではの堅牢な基盤で、お客さまの事業継続を全力でサポート。導入から運用まですべてをマネージドサービスとして提供するため、専門知識がなくても安心です。

「何から始めればよいかわからない」「自社に最適な対策を知りたい」「予算に合わせた段階的な導入を検討したい」など、セキュリティ対策に関するあらゆるお悩みは、ぜひctcまでお気軽にご相談ください。